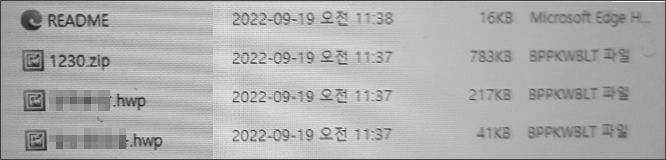

어느 날 갑자기 한글 파일(hwp) 확장가가 BPPKWBLT로 변경되고 열리지 않는 현상입니다.

변경된 시간이 일치하고 없던 README 파일이 만들어진 것을 보면 랜섬웨어로 추측됩니다.

패턴을 보면 Magniber 랜섬웨어인 듯싶네요. 복구가 가능한 이전 버전 랜섬웨어는 확장자로 검색하면 검색 결과가 나옵니다.

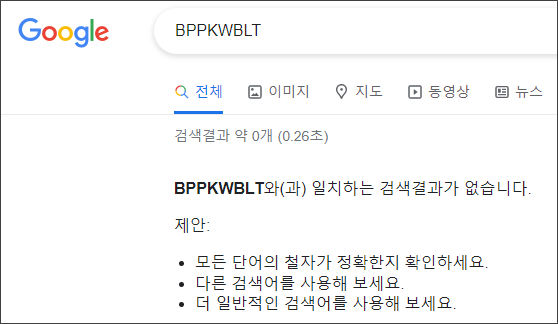

하지만 "BPPKWBLT"라는 확장자는 검색해도 아무런 결과가 나오지 않습니다. 이전 버전과 다른 랜섬웨어라는 것이죠.

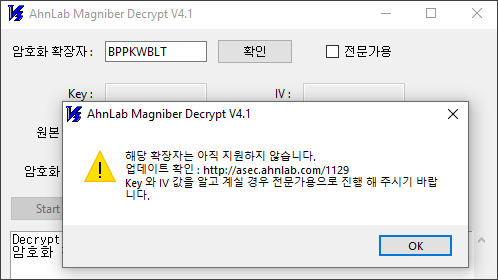

찾아보면 Magniber 랜섬웨어 복구툴이라고 해서 안랩 등에 올라와 있는 것이 있는데 이게 2018년 이전까지는 복구가 가능했지만 현재 배포되는 랜섬웨어(확장자로 검색되지 않는)는 복구가 불가능하다고 합니다. 복구툴을 받아보면 확장자로 먼저 체크하게 되어 있는데 지원하지 않는 확장자로 표시됩니다.

...기존의 복호화 툴(버전 1)은 암호화된 확장자 별로 파일 암호화에 사용된 비밀 값(IV, AES 암호화 키)가 고정되어 있다는 정보를 이용하여 복호화하였다. 하지만 버전 2부터는 보통 하이브리드 암호화라 불리는 암호화 기법이 적용되어 있다. 버전 2는 파일마다 다른 비밀 값을 랜덤하게 생성하며 파일 암호화에 사용된 비밀값은 공격자의 공개키로 암호화되어 암호화된 파일에 연접해놓았기 때문에 공격자의 개인키가 없으면 복호화가 불가능하다. 즉, 하나의 고정된 비밀 값을 사용했던 버전 1에 비해 버전 2는 파일마다 비밀값을 생성하기 때문에 기존의 복호화 툴로 복호화가 불가능하며...

https://namu.wiki/w/Magniber

* 미리 미리 백업해놓고 혹시라도 랜섬웨어에 걸리면 그냥 빨리 포기하고 포맷해버리는 것이...

* 중요한 데이터인 경우에는 복구 업체에 의뢰해볼 수 있겠지만 쉽지 않고 어떤 경우에는 해커 쪽에 비용을 지불하고 그 비용에 수수료를 추가해서 요청하는 경우도 있다고 하더라구요.

* 간혹 그냥 놔두었는데 누군가 해당 랜섬웨어 복구 도구를 만들어 해결하는 경우도 있다고 합니다. 이건 해결이 보장되는 건 아니고 또 이번 케이스의 경우에는 이론적으로 복구가 쉽지 않은 상태라~

* 알약(요즘 신뢰를 많이 잃었지만 ^^), 안랩 블로그에도 관련 글이 올라와 있습니다.

최근 이 녀석에 당하는 일이 늘어났다고 하네요.

유포를 재개한 매그니베르(Magniber) 랜섬웨어 주의!

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다. 매그니베르 랜섬웨어가 타이포스쿼팅 방식을 통해 또 다시 유포되고 있어 사용자들의 주의가 필요합니다. 사용자가 웹 주

blog.alyac.co.kr

https://asec.ahnlab.com/ko/36276/

매그니베르(Magniber) 랜섬웨어, 인젝션 방식의 변화 - ASEC BLOG

ASEC 분석팀은 높은 유포건수를 보이는 매그니베르(Magniber) 랜섬웨어를 꾸준히 모니터링하고 있다. 매그니베르 랜섬웨어는 최근 몇년간 IE 취약점을 통해 유포되었지만, IE(Internet Explorer)의 지원

asec.ahnlab.com

https://asec.ahnlab.com/ko/38706/

매그니베르(Magniber) 랜섬웨어 변경(*.cpl -> *.jse) - 9/8일자 - ASEC BLOG

7월 20일에 MSI 형식에서 CPL 형식으로 유포방식을 변경한 이후, 8월 중순 이후부터 유포가 잠시 주춤한 것으로 확인되고 있었다. 지속적으로 변화 상황을 모니터링 하던 중, 2022년 9월 8일부터는 유

asec.ahnlab.com